Övrigt

Tvåfaktorsautentisering

Guide för att sätta upp tvåfaktorsinloggning

Det finns flera mobilapplikationer som kan generera engångskoder för inloggning med tvåfaktorsinloggning. Vi rekommenderar Google Authenticator eller Microsoft Authenticator. I denna guide använder vi oss av Google Authenticator som finns att ladda ner gratis på Google Play Butik (Android) eller App Store (iOS).

Konfigurera Google Authenticator för första inloggningen med INSIKT

Börja med att ladda ner och öppna Google Authenticator på din mobila enhet. Klicka sedan på knappen ”BÖRJA”.

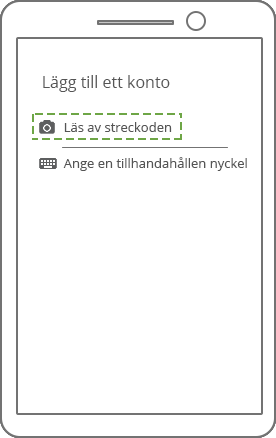

Klicka på “Läs av streckkoden”.

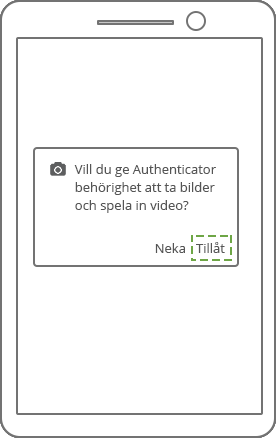

Klicka på “Tillåt”.

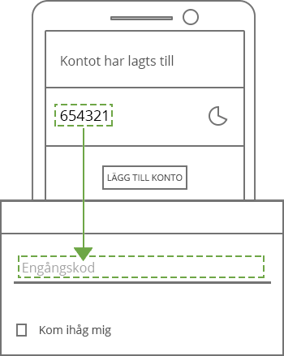

För att läsa av QR-koden riktar du mobila enheten mot QR-koden på skärmen. En sexsiffrig engångskod genereras när QR-koden är avläst. Gå tillbaka till INSIKT-fliken i webbläsaren för att läsa av QR-koden.

Ange den sexsiffriga engångskod som har genererats från den mobila enheten. Uppge även ett enhetsnamn för att identifiera just denna enhet om du lägger till flera.

Nu är konfigurationen av tvåfaktorsinloggning och första inloggningen klar.

När Google Authenticator är färdigkonfigurerad loggar du in på följande vis

Under kommande inloggningar kommer INSIKT fråga efter en engångskod. Starta Google Authenticator på din mobila enhet och ange den sexsiffriga engångskod som genereras och klicka på ”Spara”.

Nu är inloggningen färdig.

Inställningar för Azure AD

Guide för att koppla INSIKT mot Azure AD

För att synkronisera användare och säkerhetsgrupper från Azure AD ska INSIKT först registreras som en applikation i portalen för Azure AD.

Registrering av INSIKT som applikation

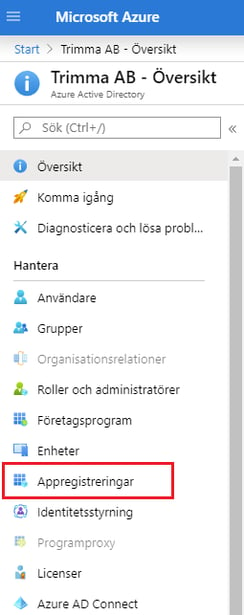

- Öppna Microsoft Azure

- Klicka på Appregistreringar

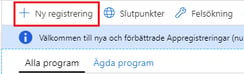

- Klicka på Ny registrering

- Fyll i valfritt namn, helst något som kan förknippas med INSIKT så det känns igen. Välj Endast konton i den här organisationskatalogen och tryck Registrera.

Tilldelning av applikationsbehörigheter

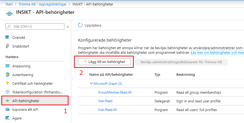

- Klicka på API-behörigheter under Hantera i panelen till vänster.

- Tryck på Lägg till en behörighet uppe på sidan.

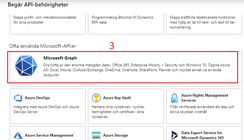

- En ny panel till höger kommer öppnas upp. Tryck på Microsoft Graph.

- Välj Programbehörigheter.

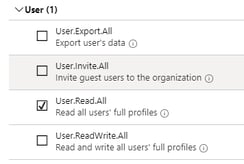

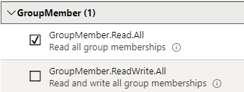

- Bocka i User.Read.All under User för att kunna läsa ut information om användarna.

- Bocka i GroupMember.Read.All under GroupMember för att kunna läsa ut information om säkerhetsgrupperna och användarna som är medlem i valda grupperna.

- Tryck på Lägg till behörigheter längst ner.

- Behörigheterna måste nu godkännas av en admin.

- När behörigheterna har godkänts av en admin, ska de visas i grönt enligt följande bild.

Nu när applikationen är registrerad så ska den konfigureras i INSIKT för att kunna kommunicera med Azure AD.

Konfiguration i INSIKT

- I INSIKT, gå till Admin > System > Användarkataloger.

- Tryck på Lägg till domän.

- Välj typen Azure.

- Ange ett valfritt namn för domänen. Gärna något som har en anknytning till Azure eftersom det är visningsnamnet i andra delar av admingränssnittet.

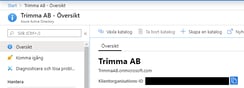

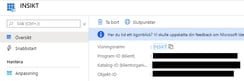

- Klientorganisations-ID kan hittas på följande.

- Program-ID finner man på sidan för den registrerade applikationen, där man också finner Klientorganisations-ID.

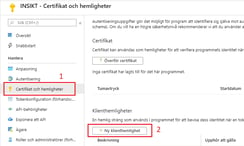

- Klienthemlighet måste genereras för appen i Azure AD portalen. Gå tillbaka till den registrerade appen sedan tryck på Certifikat och hemligheter i panelen till vänster.

- Tryck sedan på Ny klienthemlighet.

- Skriv en valfri beskrivning och sätt Upphör att gälla till Aldrig, tryck sedan på Lägg till.

- Hemligheten kommer visas under kolumnen Värde i listan. Kopiera och klistra in i fältet Klienthemlighet i INSIKT. Obs! Klienthemligheten kommer visas bara en gång, vid nästa laddning i portalen kommer den ersättas av stjärnor och då går det inte att ta tillbaks.

- Tryck på Spara-knappen i INSIKT.

Inställningar för SAML SSO mot Azure AD

Guide för att konfigurera SAML Single sign-on i INSIKT mot Azure AD.

Se till att du har följande innan du börjar konfigurera Azure AD som IdP (Identity Provider):

- En existerande instans av Azure Active Directory.

- En Premium Azure Active Directory-prenumeration (Premium P1 är den miniminivå som SAML SSO blir tillgänglig med icke-galleriprogram, läs mer nedan).

Först måste INSIKT registreras som ett Företagsprogram i portalen för Azure AD.

Registrering av INSIKT som ett företagsprogram

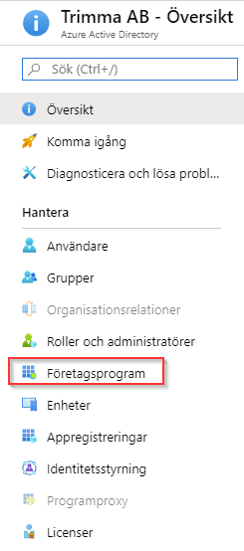

- Öppna Microsoft Azure

- Klicka på Företagsprogram

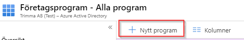

- Sedan klicka på Nytt program

- Välj Icke-galleriprogram och fyll i valfritt namn, helst något som kan förknippas med INSIKT så det känns igen.

- Välj att programmet ska använda SAML-baserad enkel inloggning som ”Enkel inloggningsläge”.

Tilldela användare och/eller grupper åtkomst att logga in i INSIKT i Azure-portalen

- Alla användare som ska logga in med SAML-baserad enkel inloggning i INSIKT via Azure AD måste tilldelas behörighet till företagsprogrammet (som skapades ovan).

- Klicka på Användare och Grupper

- Klicka på Lägg till användare

- Välj de användare (eller grupper) som ska få behörighet att logga in via Single sign-on.

- Tilldela dem rollen Användare

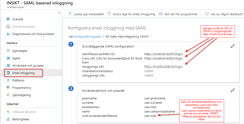

Konfigurering av INSIKT för SAML-baserad enkel inloggning i Azure-portalen

- Sätt inställningar för INSIKT i Azure AD portalen enligt bilden nedan

- Identifierare, Svars-URL och Inloggnings-URL ska alla sättas till INSIKTs inloggnings-URL (https://insikt.kund.se/login).

- Unik användaridentifierare bör sättas till user.mail.

- Här kan användarnamn i Azure AD (user.principalname t ex) användas också om användarna i INSIKT kan identifieras med denna. Det rekommenderas att e-postadress väljs här dock.

- Hämta XML-federationsmetadata och spara filen till din dator.

Konfiguration i INSIKT

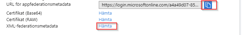

- I INSIKT, gå till Admin > System > Autentisering

- Expandera rubriken SAML 2.0 Single sign-on

- Importera XML-federationsmetadatat som hämtades i steg 2 under ”Konfigurering av företagsprogram för SAML-baserad enkel inloggning” via knappen ”Importera IDP-metadata”.

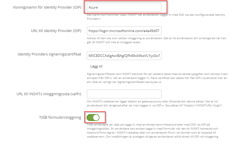

- Om inställningarna inte kan läsas in automatiskt måste fälten ”URL till Identity Provider” och ”Identity Providers signeringscertifikat” sättas manuellt. Dessutom måste ”Single sign-on aktiverat” vara påslagen. Tryck sedan på Spara-knappen.

- Nu kommer alla användare som går till INSIKT att bli omdirigerade till inloggningssidan för Azure AD (https://login.microsoftonline.com/) där de får logga in och sedan direkt dirigeras tillbaka till INSIKT och automatiskt blir inloggade även där.

- Om användaren redan loggat in i Azure AD i sin webbläsar-session sker omdirigeringen direkt till Azure AD och tillbaka till INSIKT utan att behöva skriva in sina användaruppgifter på nytt. Inloggningen kommer alltså att ske direkt i INSIKT, som den användare man loggat in mot Azure AD’t sedan tidigare.

- Logga ut och in i INSIKT för att testa.

Konfigurering i INSIKT om externa användare (ej tillagda i Azure AD) ska kunna logga in

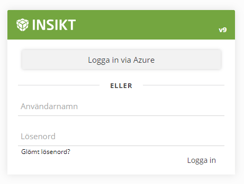

- Om externa användare som inte finns i Azure AD’t ska kunna logga in, bör inställningen ”Tillåt formulärinloggning” slås på. Då kan det även vara relevant att sätta ”Visningsnamn för Identity Provider (IDP)” till ett namn som användarna förstår betyder att logga in via Azure AD med Single sign-on.

- Nu dirigeras inte användarna direkt till Azure AD för att logga in när de går till INSIKT, utan INSIKTs inloggningssida visas med två alternativ, ett för att logga in via Single sign-on och ett för att logga in direkt i INSIKT (endast relevant för användare som har lösenord sparade i INSIKTs databas, INSIKT-hanterade användare).

Hur fungerar tekniken bakom?

Drag-and-drop themes force you to be the designer. But you're not.

Instead of spending hours dragging and dropping each component into place, marketers using sprocket Rocket can simply stack modules to build pages lightning-fast.